Komponenten für ein professionelles Heimnetzwerk in Betrieb nehmen

Ich führe dich Schritt für Schritt durch die Inbetriebnahme meines professionellen Netzwerks, das bedeutend mehr Funktionen als eine gewöhnliche FRITZ!Box bietet und gleichzeitig die empfohlene Sicherheit für Smart Home mitbringt.

Motivation

Die Verwendung von Smart Home Geräten im eigenen Heimnetz stellt eine potenzielle Sicherheitslücke dar. Diese Geräte sind nicht unbedingt für ihre Sicherheit bekannt. Schnell war klar, die AVM Fritzbox, die wohl bei den meisten im Einsatz ist, erfüllt nicht die notwendigen Anforderungen. Also musste etwas anderes her… Die Komponentenauswahl habe ich bereits im Beitrag Komponenten für ein professionelles Heimnetzwerk auswählen näher erläutert. Hier folgt nun die Inbetriebnahme und Konfiguration eben dieser Hardware.

Einrichtung

Bevor die einzelnen Komponenten konfiguriert werden können, müssen diese ans Netz genommen und eine Verbindung untereinander hergestellt werden. Nimm dir Zeit für die Einrichtung. Ich hab bestimmt 3 Trockenläufe gehabt, bevor ich mich wirklich entschlossen habe, alle Geräte auf das neue Netzwerk umzuziehen.

Es macht absolut keinen Spaß unter Zeitdruck zu arbeiten, weil jemand anders auf die Internetverbindung angewiesen ist. Bevor du die Internetverbindung deines bestehenden Routers trennst, gehe sicher, dass alle Komponenten deines neuen Netzwerks richtig verkabelt und konfiguriert sind. Du wirst bestimmt zwischendurch etwas Googeln wollen.

Die DSL-Verbindung deines bestehenden System würde ich erst trennen, wenn Modem, Router, Switch und WLAN Access Point korrekt miteinander kommunizieren. Alternativ solltest du schnell in der Lage sein wieder eine Internetverbindung über dein Bestandssystem herzustellen. Baue dieses keinesfalls vorher ab. Ich habe die Einrichtung spät abends gemacht, als meine Partnerin bereits geschlafen und die fehlende Internetverbindung nicht bemerkt hat.

Im nachfolgenden Abschnitt gehe ich zunächst auf die Netzwerktopologie ein. Diese gibt dir eine gute Übersicht, wie die einzelnen Komponenten miteinander verbunden werden.

Netzwerktopologie

Das Modem wird mit dem DSL-Telefonanschluss verbunden. Vom Modem (DrayTek Vigor166) führt ein Ethernet-Kabel zum Router (UniFi USG). Der Router wird mit dem Switch (UniFi US-8-60) verbunden. Genauso wie der WLAN Access Point (UniFi AP AC Lite). Anschließend muss noch der Home Server mit Home Assistant oder der UniFi Cloud Key verbunden werden. Die restlichen Netzwerkgeräte können direkt oder später angeschlossen werden, da sie nicht für die initiale Einrichtung benötigt werden.

Modem

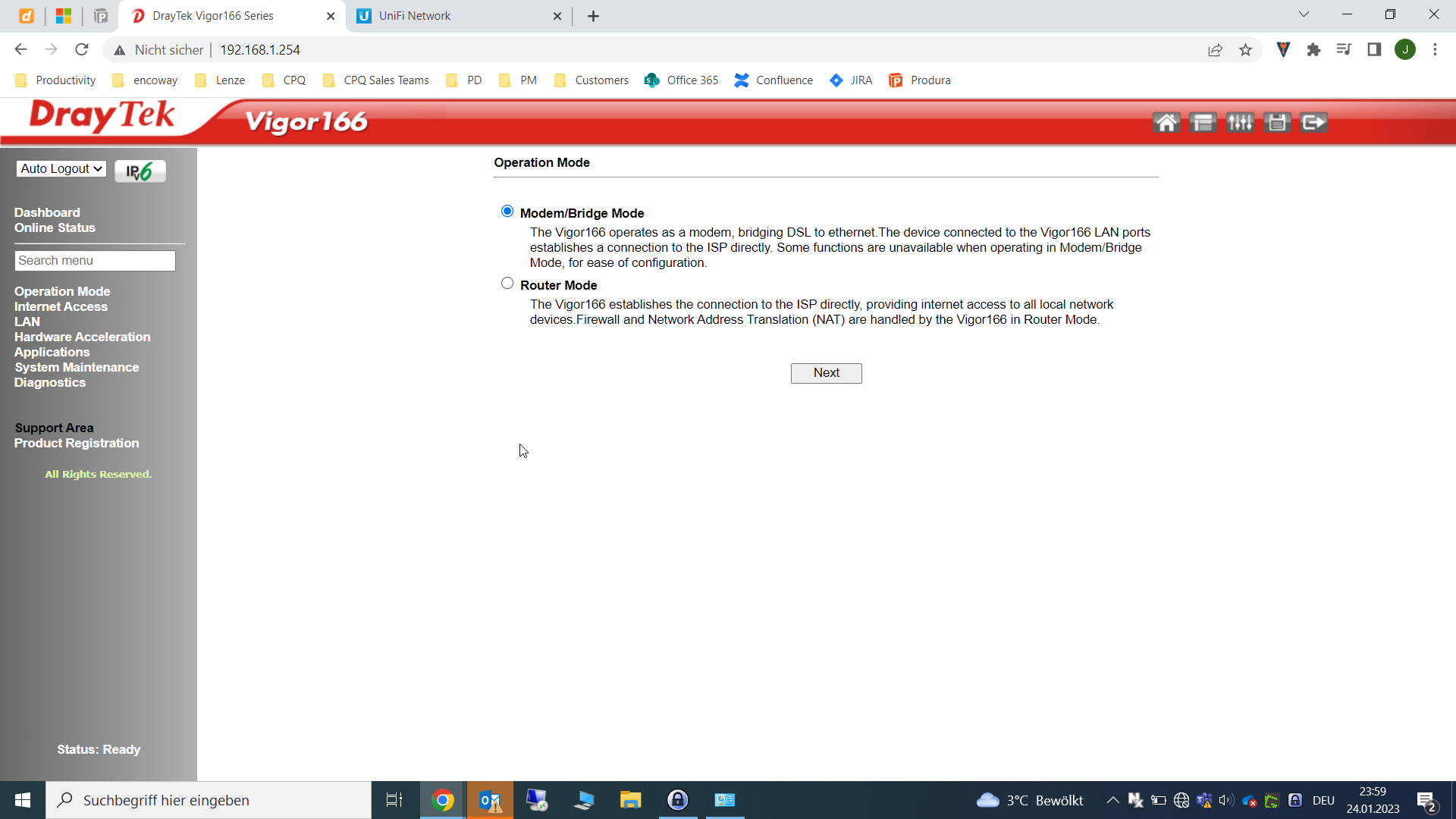

Um das Draytek Modem konfigurieren zu können, musst du dieses via Ethernetkabel mit deinem Computer verbinden. Du benötigst also ein Notebook oder ähnliches mit einem LAN-Anschluss. Gegebenenfalls musst du das Modem noch auf Werkseinstellungen zurücksetzen.

Nachdem du dich erfolgreich mit dem DrayTek Vigor verbunden hast, solltest du zuerst einmal die neueste Firmware flashen. Hierbei musst du sicherstellen, dass du die Firmware mit dem richtigen Modem Code (DSL-Treiber) auswählst.

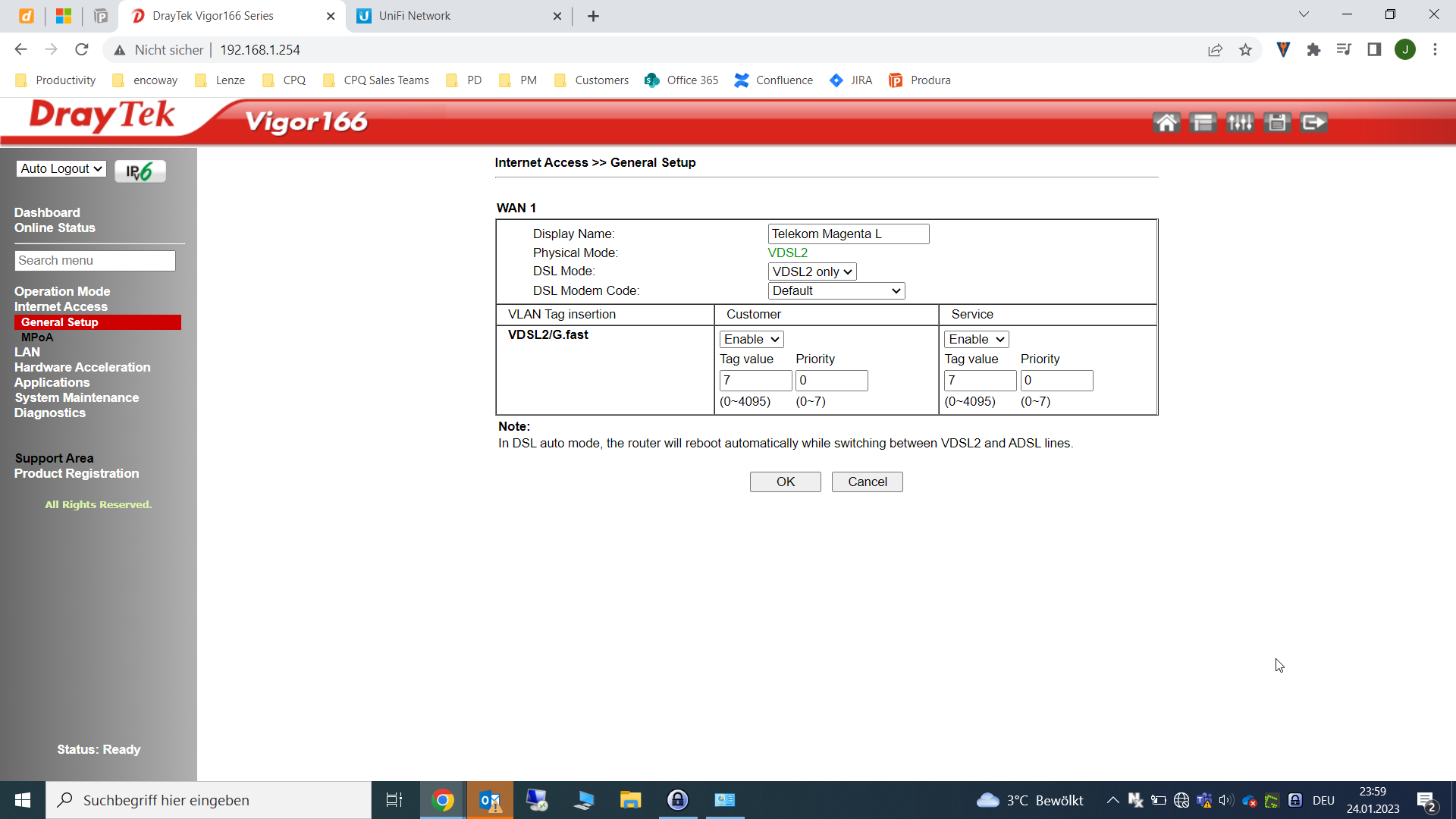

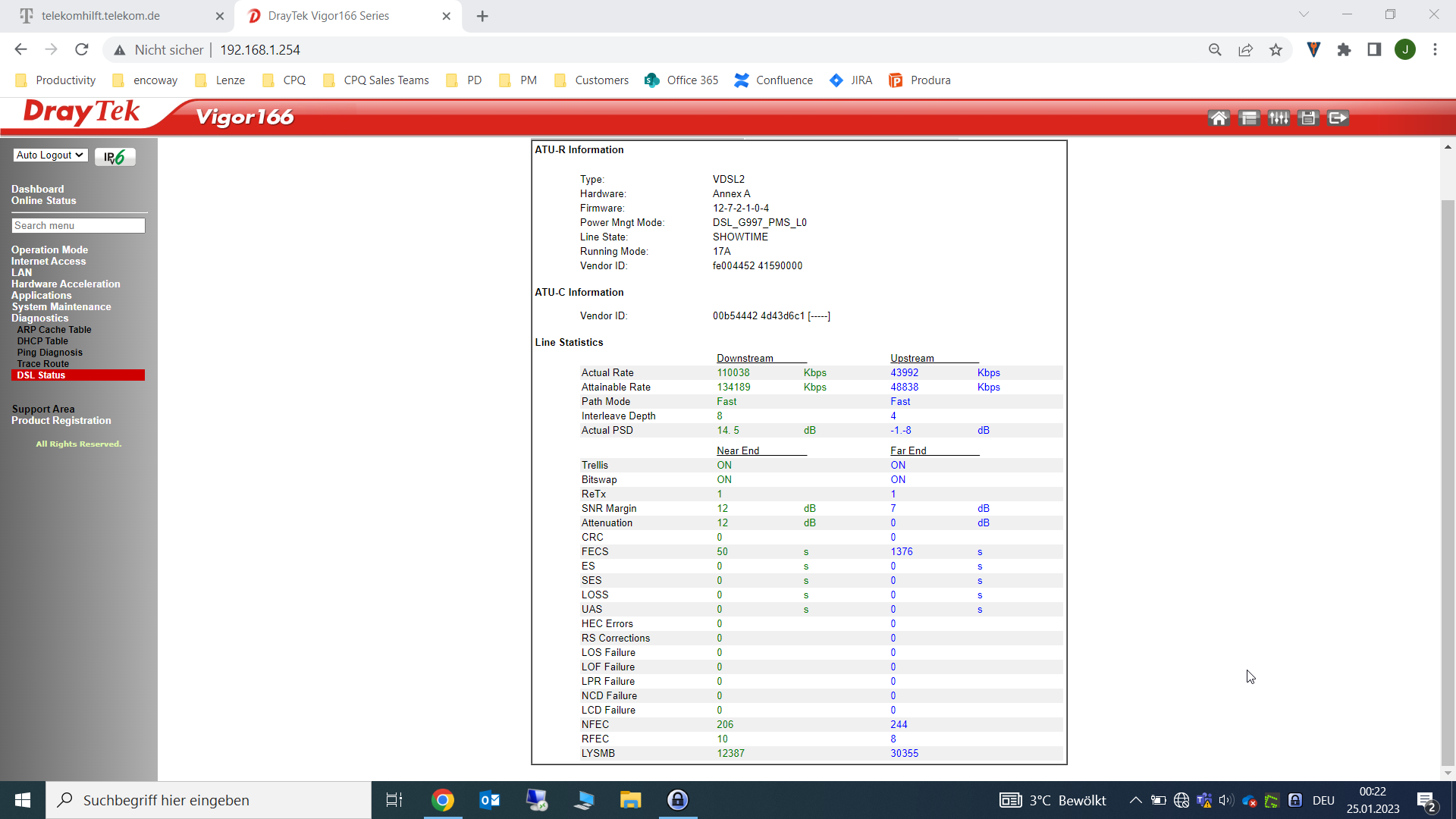

Für die Konfiguration haben mir zwei Videos von iDomiX sehr geholfen [1, 2]. Letztlich habe ich mich doch lange mit der Konfiguration herumgequält. Deshalb hänge ich hier mal meine Konfiguration des DrayTek Vigor166 für meinen Telekom VDSL 100 Anschluss an. Bei Telekom muss der VLAN Tag 7 entweder im Modem oder im Router gesetzt werden. Ich habe mich für das Modem entschieden.

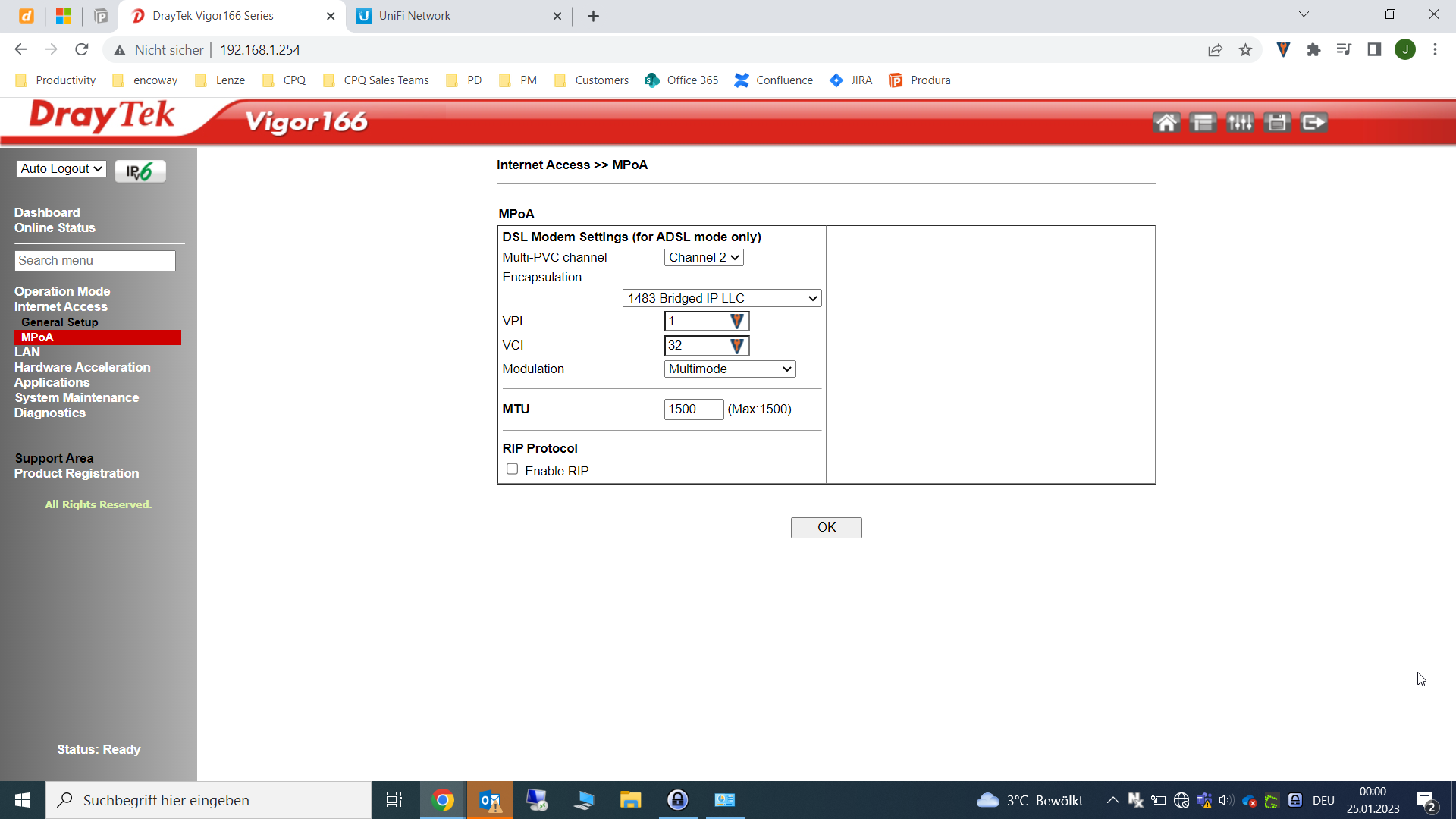

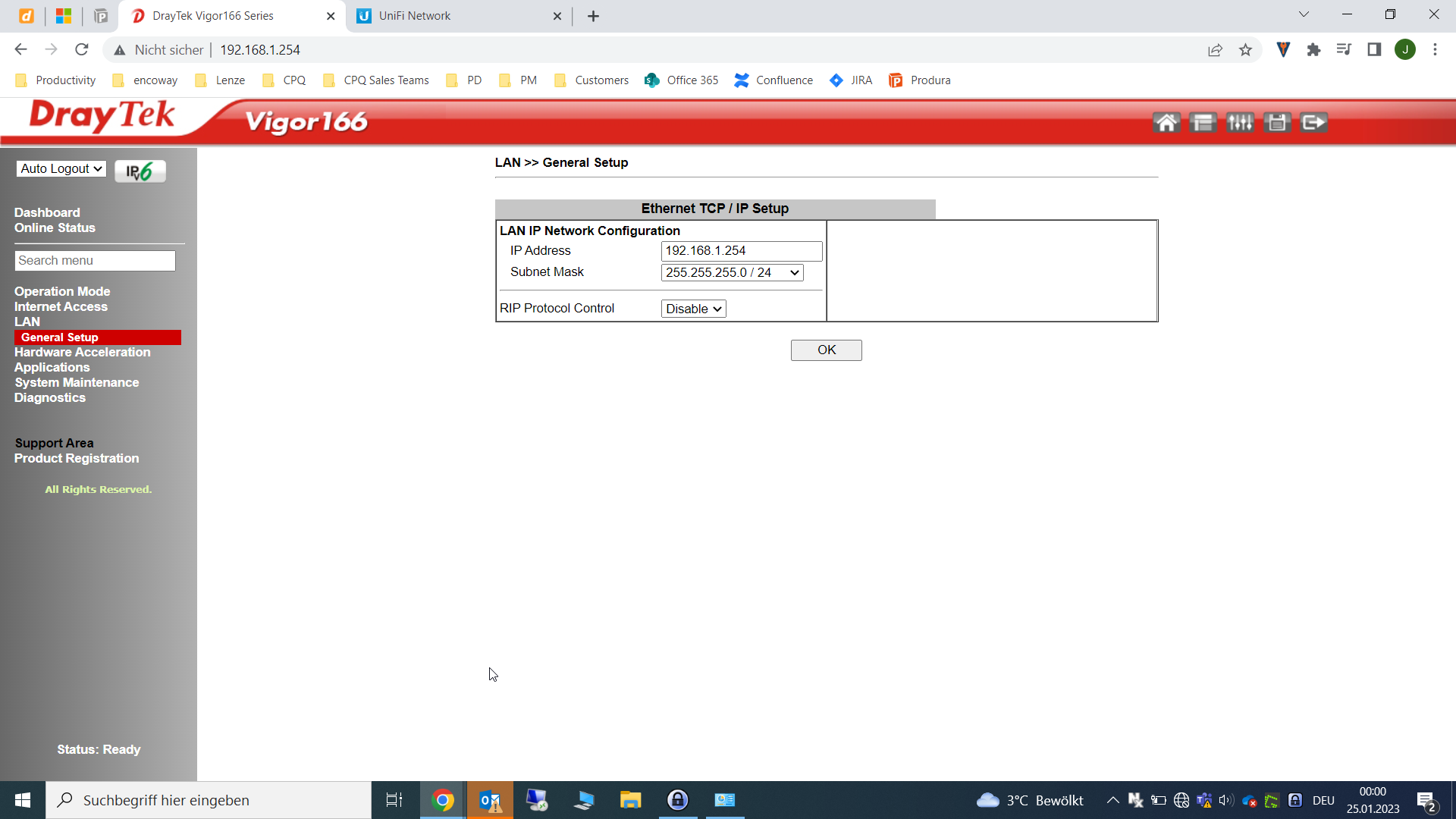

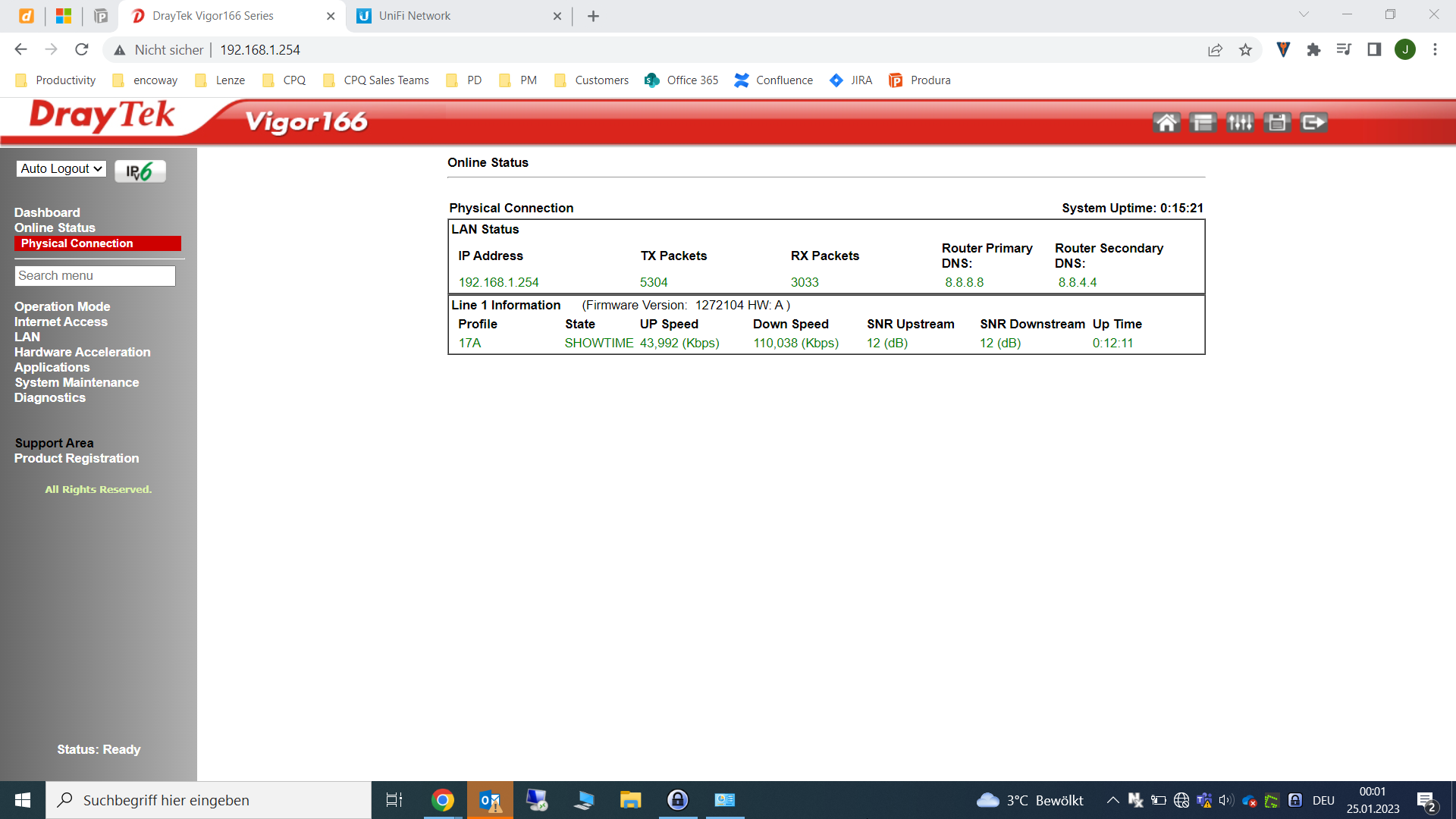

DrayTek Vigor166 Konfiguration

01 Operation Mode 01 Operation Mode |  02 General Setup 02 General Setup |  03 Internet Access 03 Internet Access |  04 LAN General Setup 04 LAN General Setup |  05 Online Status 05 Online Status |  06 DSL Status 06 DSL Status |

UniFi Controller

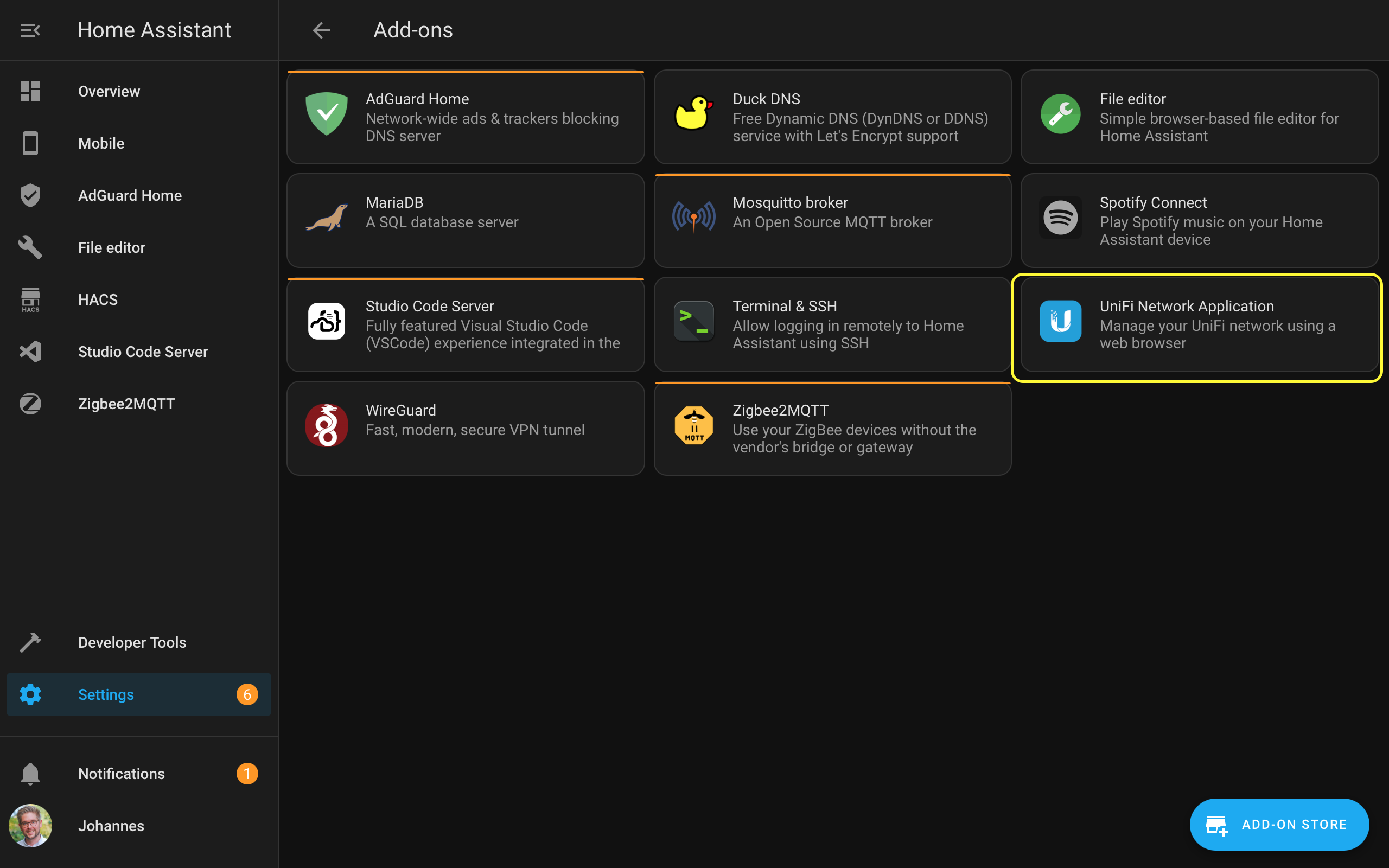

Zur Einrichtung der Ubiquiti UniFi Komponenten wird die UniFi Software “UniFi Controller” benötigt. Die UniFi Software läuft bei mir als Addon namens UniFi Network Application auf Home Assistant OS.

UniFi Controller Addon in Home Assistant

UniFi Controller Addon in Home Assistant

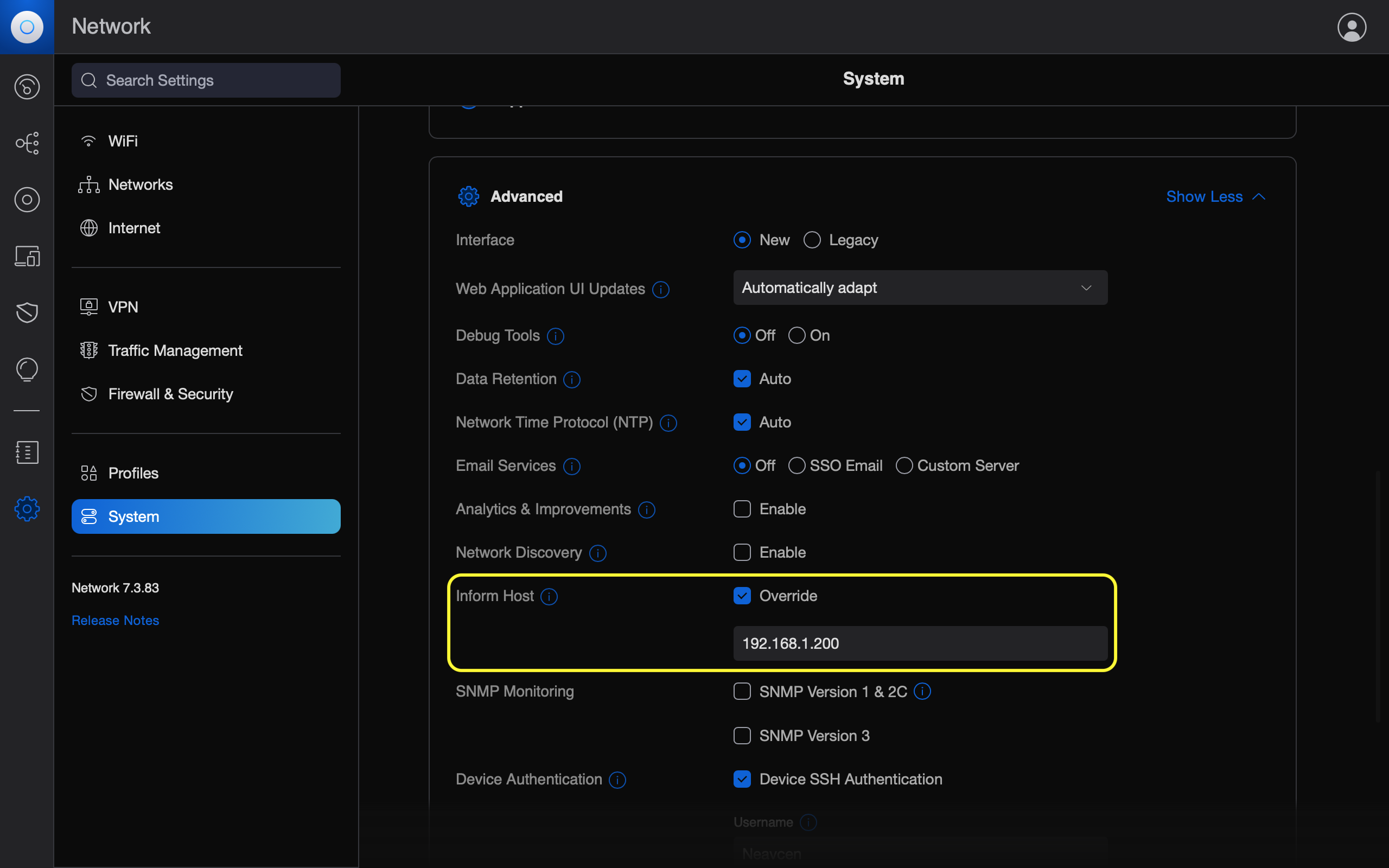

Home Assistant OS habe ich auf einem Intel NUC7i3DNKE installiert, der meinen Home Server darstellt. Im Anschluss musst du dir einen Ubiquiti Account erstellen, um dich in der Software einloggen zu können. Am besten aktivierst du dort direkt unter My Security die Multifaktor-Authentifizierung (MFA) für mehr Sicherheit. Bei dem Home Assistant Addon ist zu beachten, dass man der UniFi Web UI unter Einstellungen > System > Advanced > Inform Host die IP-Adresse des Home Assistant hinterlegt. Ansonsten funktioniert die Kommunikation mit den UniFi Geräten nicht.

Unter System > Administration > Remote Access empfehle ich die Checkbox “Allow” nicht anzuwählen. Hier gab es in der Vergangenheit eine Sicherheitslücke seitens Ubiquiti. Die Checkbox “Sync local admin with Ubiquiti SSO” kann hingegen ausgewählt werden.

Alternativ zu Home Assistant kann man auch einen Ubiquiti UniFi Cloud Key kaufen, der die UniFi Controller Software betreibt. Dies sind aber zusätzliche Kosten, die ich mit meiner Self-hosted Lösung einfach umgehen konnte. Zu dem Thema Home Assistant werde ich einen separaten Beitrag verfassen.

Gateway/Router

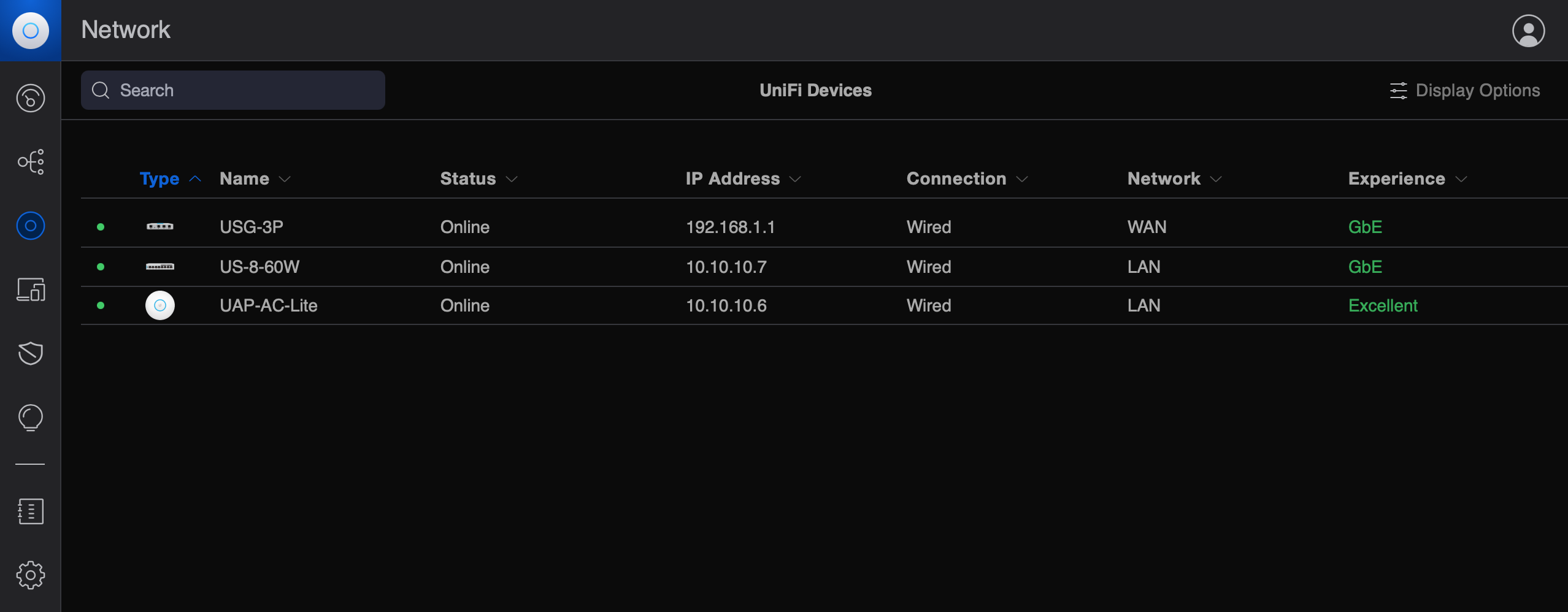

Das Ubiquiti USG Gateway muss zu Beginn im UniFi Controller im Reiter UniFi Devices initialisiert werden. Im Anschluss sollte es den Status “Online” haben. Gleiches kann man in diesem Zuge mit dem Switch und Access Point tun. Als nächstes solltest du die Firmware aktualisieren und automatische Updates. Veraltete Firmware kann ansonsten ein Sicherheitsrisiko darstellen.

UniFi Controller: Übersicht der angeschlossenen UniFi Geräte

UniFi Controller: Übersicht der angeschlossenen UniFi Geräte

Virtuelle Netzwerke (VLAN)

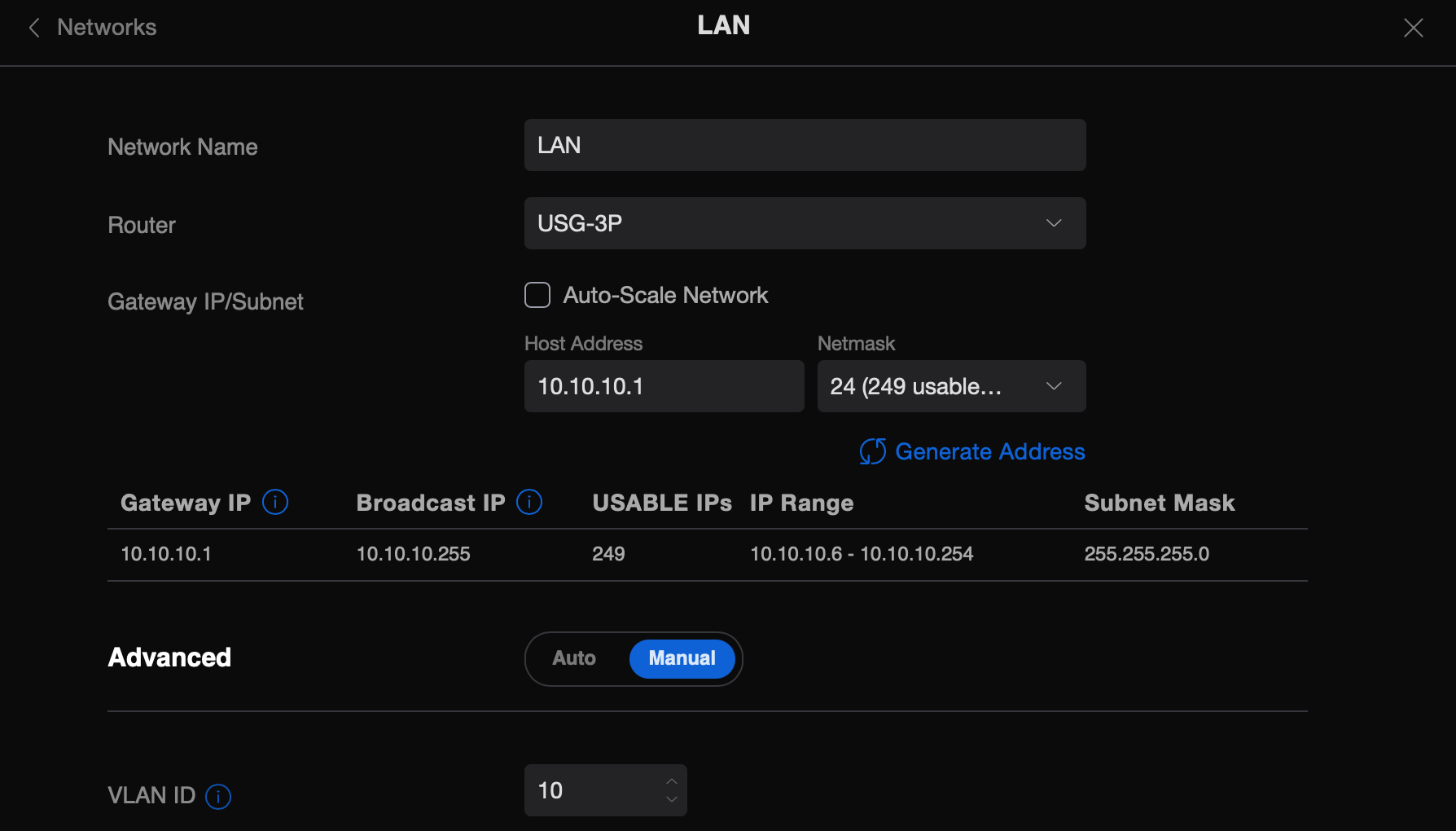

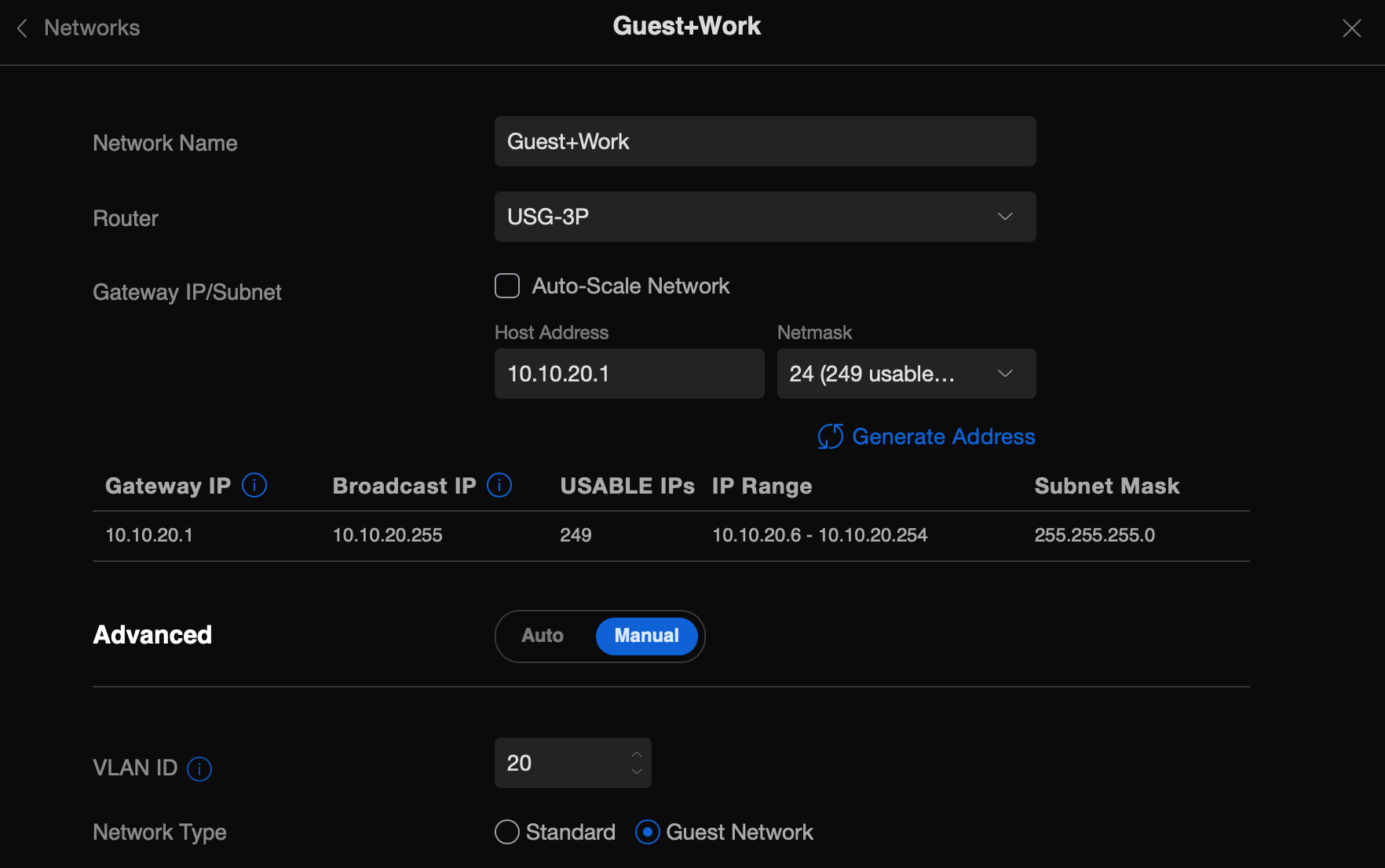

Nachdem die UniFi Geräte initialisiert wurden und miteinander kommunizieren können, sollten zuerst die verschiedenen virtuellen Netzwerke angelegt werden. Dafür wechsle auf den Reiter Einstellungen > Networks. Dort hinterlegst du einen Namen, wählst das USG als Router aus und kannst, bei Bedarf, eine eigene Subnetzmaske für die Nutzung eines dedizierten IP-Bereichs definieren.

Hier sind zwei Beispiele aus meiner VLAN-Konfiguration:

Insgesamt habe ich vier VLANs angelegt:

- WAN: Exklusiv für Router/Gateway - Nur aufgrunddessen angelegt, dass ich jedes Mal die Verbindung zwischen USG und UniFi Controller verloren habe, wenn ich das USG und den Home Assistant in den 10er Netzwerkadressbereich umziehen wollte.

- LAN: Eigene, vertrauenswürdige Geräte - In erster Linie Notebooks, Tablets und Smartphones der Haushaltsangehörigen.

- Guest+Work: Gäste- oder Arbeitsgeräte - Nur externe Geräte untergebracht. Dieses ist explizit als Gastnetzwerk eingerichtet, wodurch die Geräte untereinander nicht kommunizieren dürfen.

- IoT: Smart Devices bzw. nicht vertrauenswürdige Geräte - Sprich alle Smart Devices, wo nicht genau klar ist, ob diese evtl. gesammelte Daten an Ihren Hersteller senden oder deren Sicherheitsfeatures fraglich sind. Hierzu zählen bspw. Smart TVs, Lautsprecher, WLAN-Steckdosen, etc.

Managed Switch

Beim Ubiquiti US-8-60 Switch müssen primär die Netzwerkprofile für die einzelnen Ethernet Ports definiert werden. Das Profil definiert, welcher Netzwerkverkehr an den Port weitergeleitet wird. Dafür gehst du in die Einstellungen des Switches über UniFi Devices > Switch > Ports > Port Manager und wählst pro Port welches Netzwerkprofil angewandt werden soll.

Für den Port, an dem das Gateway hängt, muss unbedingt das Profil “All” gewählt werden, damit dieses mit mehreren bzw. allen VLANs sowie deren Geräten kommunizieren kann. Gleiches gilt für den WLAN Access Point als auch den Home Server. Hingegen wird dem Port des Smart TVs das Profil “IoT” oder dem NAS das Profil “LAN” zugeordnet. Somit können diese nur mit Geräten aus ihrem Netz kommunizieren. Zumindest sofern eine Kommunikation der Netzwerkteilnehmer untereinander gestattet ist.

WLAN Access Point

Der Ubiquiti AP AC Lite WLAN Access Point unterstützt die Ausstrahlung von bis zu 3 verschiedenen SSIDs. D.h. man kann WLAN-Konnektivität für drei verschiedene Netzwerke über einen WLAN Access Point herstellen. Dazu musst du lediglich den Namen des WLANs, ein Passwort und die Zuordnung eines VLANs festlegen. Hast du mehrere WLAN Access Points kannst du zudem auswählen, welche SSID von welchem AP bereitgestellt wird.

Ich habe im Reiter Einstellungen > WiFi die SSIDs für folgende VLANs eingerichtet:

- LAN

- Guest+Work

- IoT

Somit kann ich analog zu meinem managed Switch steuern, mit welchem VLAN sich die WLAN Geräte verbinden und später mit Hilfe der Firewall definieren, mit welchen anderen Netzwerkteilnehmern sie kommunizieren dürfen.

Internetverbindung

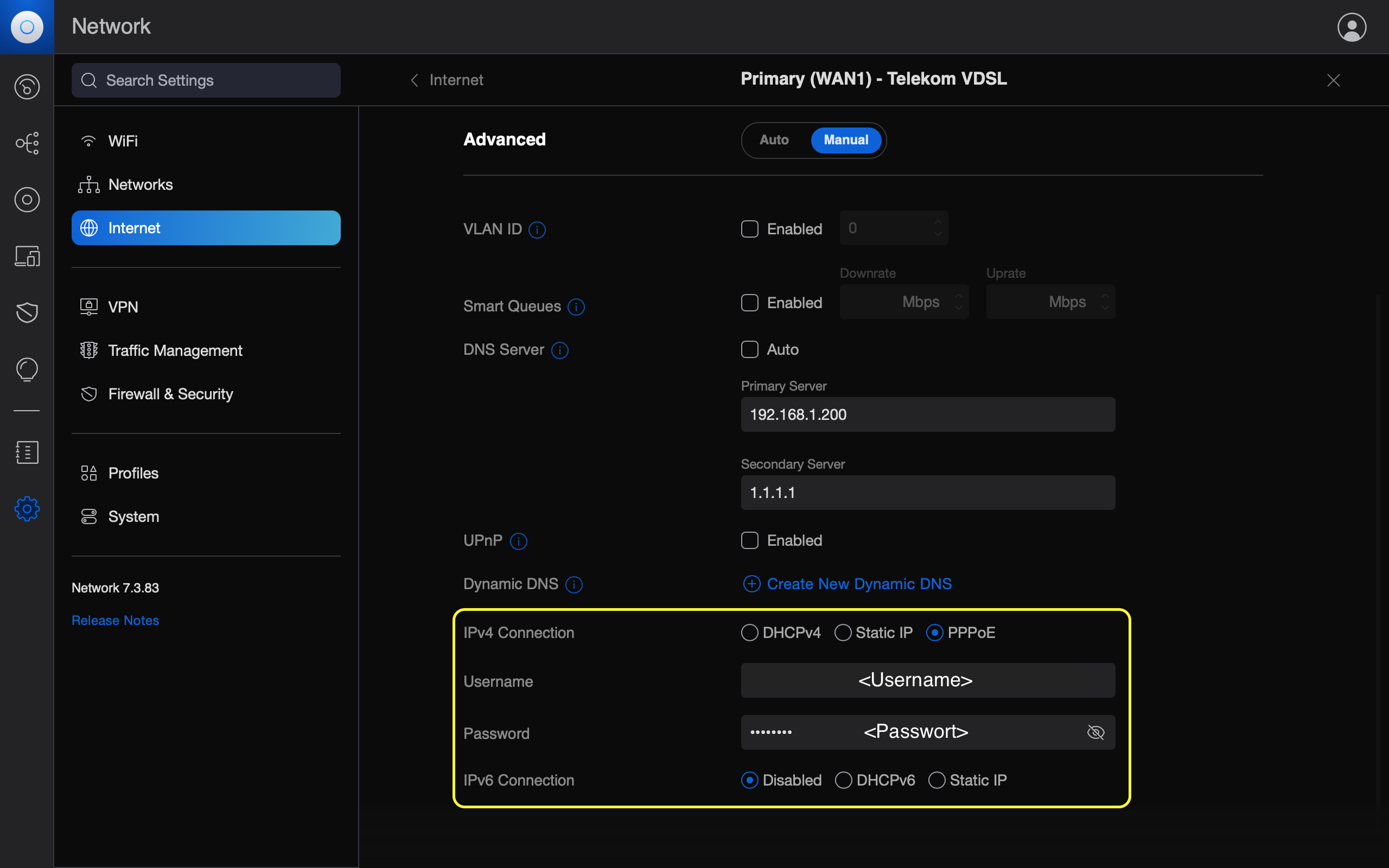

Für die Herstellung der Internetverbindung muss unter Einstellungen > Internet > Primary (WAN1) der Port ausgewählt werden, über den das USG mit dem Modem verbunden ist. In der Regel ist das Port 1. Da die Internetverbindung mit dem Internet Service Provider mittels UniFi USG eingerichtet wird (deshalb ist das Modem mit PPPoE konfiguriert), müssen wir dort die Internetverbindung einrichten.

Dies geht ebenfalls unter Einstellungen > Internet. Dort solltest du keine VLAN ID hinterlegen, wenn du dies bereits im Modem getan hast. Unter IPv4 Connection wählst du PPPoE und hinterlegst Username und Passwort, das dir dein ISP für die Einwahl ins Internet beim Abschluss deines DSL-Vertrags bereitgestellt hat.

Ich habe unter DNS Server > Primary Server die IP-Adresse des Home Assistant hinterlegt, da ich AdGuard zentral als DNS Werbeblocker in meinem Netzwerk verwende. Bei dir steht dort höchstwahrscheinlich 8.8.8.8 und das passt auch so.

UniFi Controller: Internetverbindung konfigurieren

UniFi Controller: Internetverbindung konfigurieren

Sind die Einstellungen korrekt, solltest du nach etwas Zeit im Reiter Dashboard eine WAN (IP) Adresse angezeigt bekommen. D.h. die Kommunikation mit dem ISP war erfolgreich. Wenn die Internetverbindung steht, ist das Essenziellste geschafft! Niemand will nämlich von seinem Partner oder seiner Partnerin angepöbelt werden, weil Netflix nicht erreichbar ist :sweat_smile:

Anmerkung: Deine öffentliche IP-Addresse solltest du aus Sicherheitsgründen niemals anderen mitteilen.

Firewall und Firewall-Regeln

Die Firewall ist das Herzstück des neuen Netzwerkaufbaus. Hierüber wird gesteuert, welche Kommunikation innerhalb eines Netzwerks bzw. über mehrere Netzwerke hinweg erlaubt oder verboten ist. Werden bestimmte im Vorfeld definierte Sicherheitsregeln verletzt, filtert bzw. blockiert die Firewall die Kommunikationsdaten, die zwischen zwei Netzwerken hin und hergeschickt wurden.

Generell arbeitet einen Firewall folgendermaßen: Die Regeln werden für jedes Paket der Reihe nach geprüft, und die erste zutreffende Regel wird angewendet. Die Reihenfolge der Regeln ist daher relevant.

Die Zusammensetzung einer Firewall-Regel besteht meist aus sechs Komponenten:

- Absender-IP-Adresse

- Ziel-IP-Adresse

- Netzwerkprotokoll (TCP, UDP, ICMP, …)

- Port-Nummer (bei TCP und UDP)

- Aktion (erlauben, verwerfen oder ablehnen)

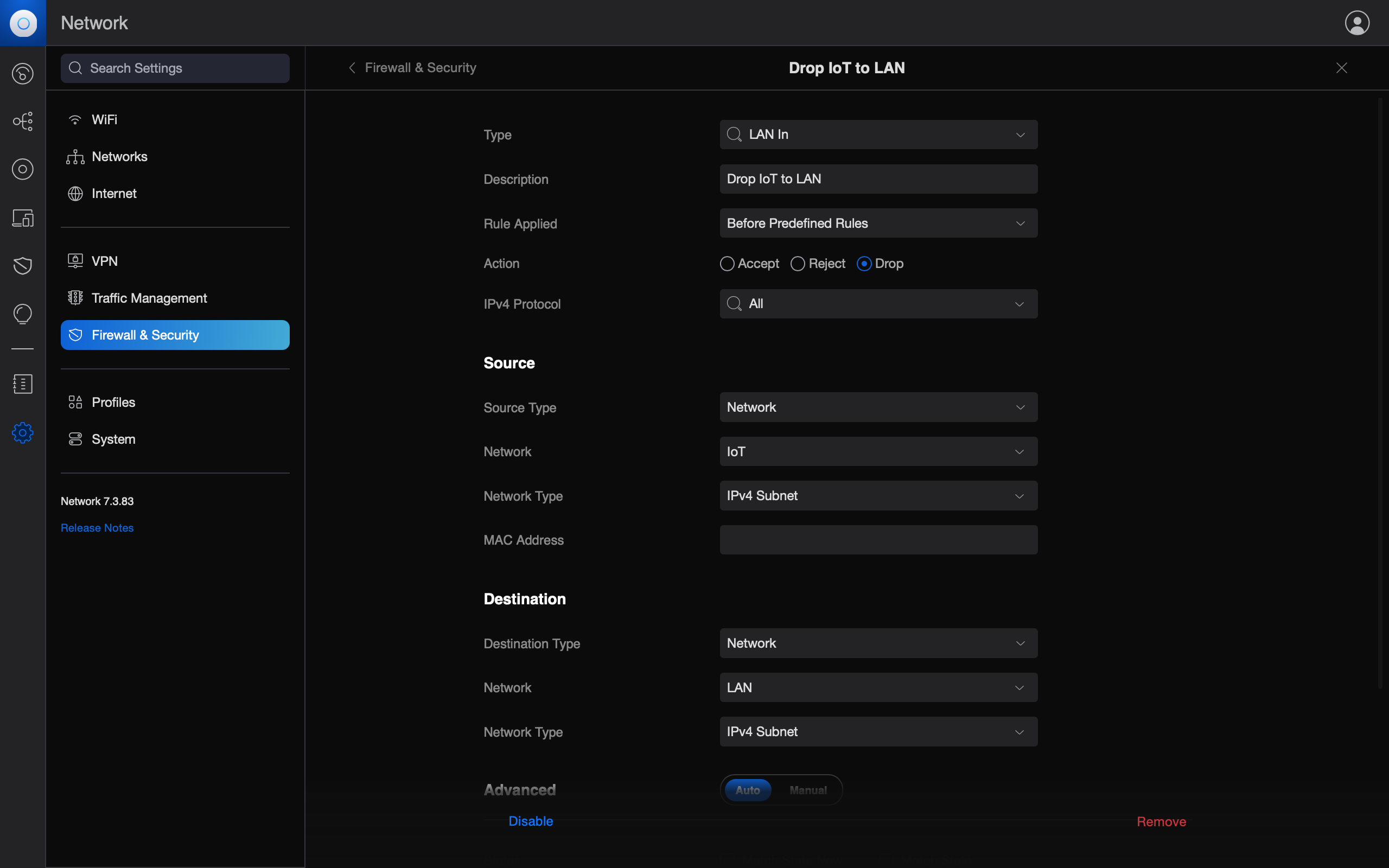

Nachfolgend findest du ein Beispiel für eine Firewall-Regel, die die Initiierung der Kommunikation von IoT-Geräten zu Geräten im LAN-Netzwerk unterbindet.

UniFi Controller: Firewall-Regeln - Beispiel

UniFi Controller: Firewall-Regeln - Beispiel

Ich habe mich bei der Definition der Firewall-Regeln an den Video-Tutorials von Home Automation Guy, The Hook Up und iDomiX orientiert.

Grundsätzlich sollen folgende Ziele mit den Firewall-Regeln erreicht werden:

- Eigene, sichere Geräte (VLAN: LAN)

- dürfen auf die IoT-Geräte zugegreifen bzw. die Kommunikation initiieren, aber nicht umgekehrt (z.B. Song auf Smart Speaker abspielen).

- haben Zugriff auf das Internet.

- Gast- und Arbeitsgeräte (VLAN: “Guest+Work”)

- können nicht mit den Geräten der anderen VLANs kommunizieren und auch nicht untereinander.

- haben Zugriff auf das Internet.

- IoT-Geräte (VLAN: “IoT”)

- dürfen bei einer bereits aufgebauten Verbindung durch sichere Geräte antworten.

- können eine Verbindung zum Home Server aufbauen.

- haben Zugriff auf das Internet (Smart TV, Smart Speaker). Sofern man Smart Devices besitzt, die nicht zwingend Internetzugriff benötigen (z.B. WLAN Steckdosen), kann es sinnvoll sein, diese in ein eigenes VLAN zu verschieben und den Internetzugriff zu sperren.

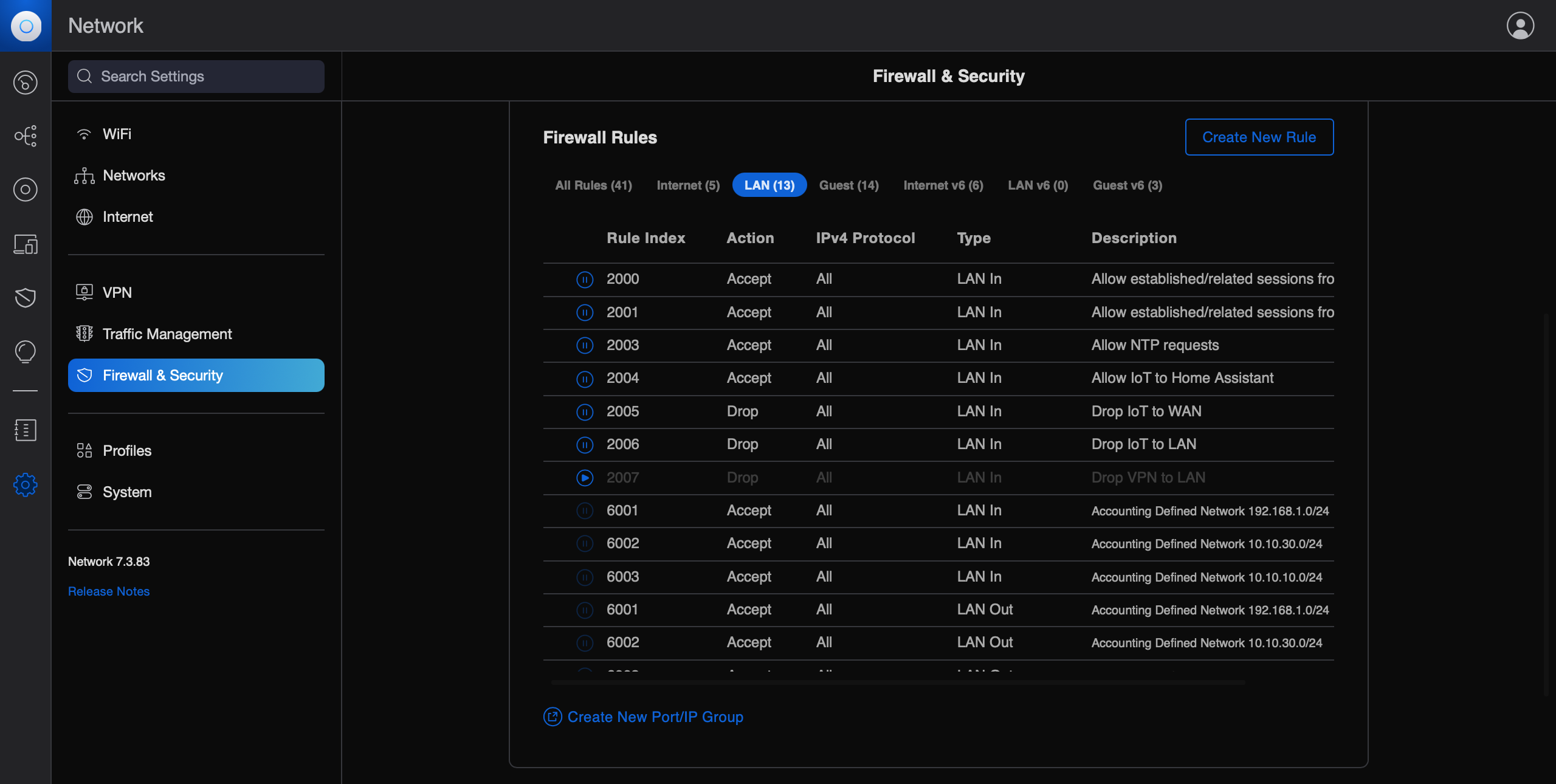

Meine Liste der Firewall-Regeln für den Bereich “LAN In” sieht im UniFi Security Gateway wie folgt aus:

UniFi Controller: Firewall-Regeln - LAN In

UniFi Controller: Firewall-Regeln - LAN In

Zusammenfassung und Fazit

Puh, endlich geschafft! Wie du höchstwahrscheinlich festgestellt hast, ist einiges an Aufwand nötig, um die vielen Netzwerkkomponenten miteinander zu verbinden und richtig einzurichten. Dagegen ist im Vergleich eine FritzBox wirklich schnell und einfach in Betrieb genommen.

Die großen Vorteil des neuen Setups sind die Möglichkeit zur Aufteilung der Netzwerkteilnehmer in verschiedene virtuelle Netzwerke (VLANs) und die konfigurierbare Firewall, durch die man die Kommunikation in und zwischen den Netzwerken selbst beregeln kann.

Ich bin sehr zufrieden mit dem Ergebnis! Gib’s zu, du bist auch ein wenig stolz auf dich! Jetzt können wir uns eine ganze Ecke sicherer fühlen und uns voll auf den Ausbau unseres Smart Home konzentrieren :sunglasses:

Quellen

Artikel

- BSI: Smarthome sicher einrichten

- Heimnetzen: Grundlagen Heimvernetzung

- ComputerWeekly: Heim-VLANs zur Segmentierung des Netzwerkverkehrs nutzen

- Administator.de: VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

- The Smart Home Journey: Securing your smarthome devices – using VLANs to secure your home network

Videos

- Home Automation Guy: Advanced Smart Home Security - VLANs and Firewalls

- The Hook Up: Part 2 - Ultimate Home Network 2021 - VLANs, Firewall Rules, and WiFi Networks for IoT UniFi 6.0

- iDomix: DrayTek Vigor 130 als VDSL Modem einrichten Tutorial

- iDomix: Supervectoring, Vigor 165 als Modem konfigurieren

- iDomiX: UniFi Firewall einstellen (VLAN Isolation, Security Gateway)